Quando un sito Joomla inizia ad avere un pubblico può succedere di ritrovarsi defacement, ma soprattutto bots vari installati in directories nascoste ovvero che iniziano con un "."

Un eccellente approccio all'analisi delle vulnerabilità di un sito joomla è Joomla! Tools Suite, al momento della redazione di questo articolo in RC3 per la versione 2.0.

(immagine jts2_01.JPG)

Per l'installazione è sufficiente creare una cartella sotto l'installazione di Joomla e copiarvi i files che potete scaricare dalla pagina http://extensions.joomla.org/extensions/tools/site-management-tools/1734/details premendo il tasto Download.

Aprendo la cartella viene visualizzato subito un pannello di riepilogo.

Piccola paranoia:

Questo pannello contiene un pratico promemoria con tutte le vulnerabilità del sito: per questo evitate di creare una cartella JTS, magari dategli un nome un po' più personale, giusto per non spalancare una porta in più mentre finalmente vi occupate di chiuderne qualcuna. Ed alla fine proteggete adeguatamente - o meglio ancora rimuovete - l'installazione di JTS. Vi suggerisco quantomeno di proteggerla con login e password (un .htaccess basta per il momento).

Il pannello presenta 4 indicatori principali: per ciascuna delle categorie, passando sul link "What's being tested" abbiamo un dettaglio (riportato nelle immagini qua sotto) con una indicazione immediata dei test passati e falliti.

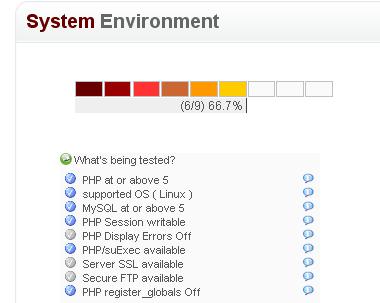

System Environment

(immagine jts2_System_environment.JPG)

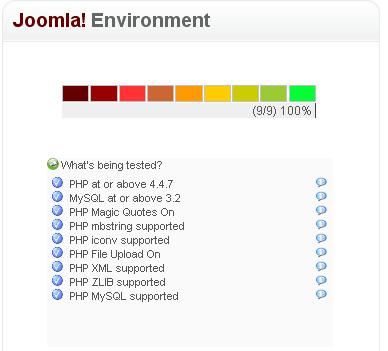

Joomla Environment

(immagine jts2_Joomla_environment.JPG)

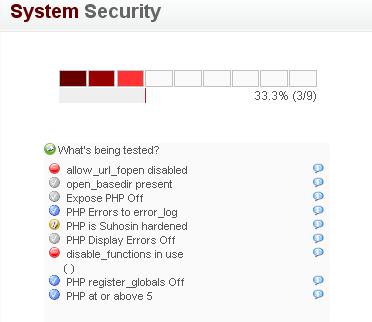

System Security

(immagine jts2_System_security.JPG)

Joomla Security

(immagine jts2_Joomla_security.JPG)

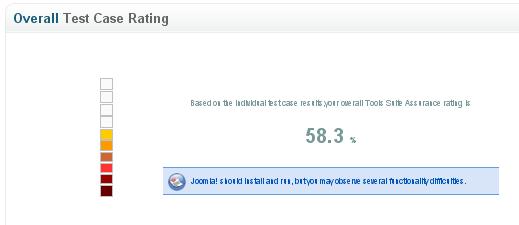

Riepilogo complessivo

Se questo fosse ancora troppo complicato, possiamo scorrere in basso e trovare l'indicatore complessivo:

(immagine jts2_overall.JPG)

Piccola paranoia:

Questo pannello contiene un pratico promemoria con tutte le vulnerabilità del sito: proteggete adeguatamente - o meglio ancora rimuovete - l'installazione di JTS. Vi suggerisco quantomeno di proteggerla con login e password (un .htaccess basta per il momento).